Ain Défali n'a pas de semblable au Maroc et pour découvrir ses merveilles, le meilleur moyen est de la visiter.

|

|

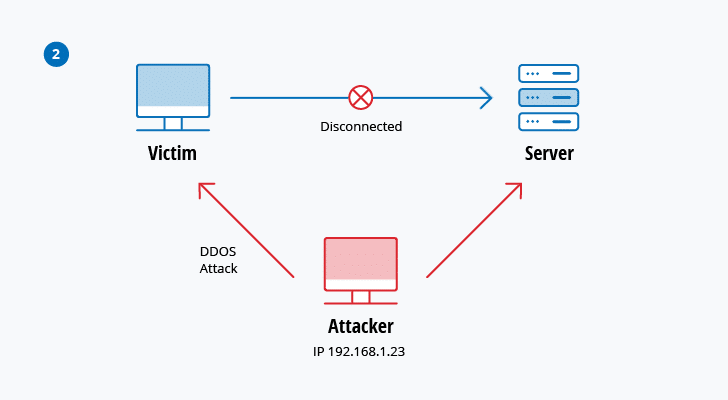

Une attaque par déni de service submerge les ressources d’un système afin que ce dernier ne puisse pas répondre aux demandes de service. Une attaque DDoS vise elle aussi les ressources d’un système, mais elle est lancée à partir d’un grand nombre d’autres machines hôtes infectées par un logiciel malveillant contrôlé par l’attaquant.

À la différence des attaques conçues pour permettre à un attaquant d’obtenir ou de faciliter des accès, le déni de service ne procure pas d’avantage direct aux attaquants. Le déni de service est une satisfaction en soi pour certains pirates. Cependant, si la ressource attaquée appartient à un concurrent, l’avantage pour l’attaquant est alors bien réel. Une attaque DoS peut aussi avoir pour but de mettre un système hors ligne afin de pouvoir lancer un autre type d’attaque. Un exemple courant de cette technique est le détournement de session, que je décrirai plus loin.

Il existe différents types d’attaques DoS et DDoS ; les plus courantes sont les attaques SYN flood, les attaques teardrop, les attaques par rebond, le ping de la mort et les botnets.

Attaque TCP SYN flood

Un attaquant exploite l’utilisation de l’espace tampon lors du handshake d’initialisation de session TCP. La machine de l’attaquant inonde de demandes de connexion la petite file d’attente de traitement du système cible, mais elle ne réagit pas lorsque le système cible répond à ces demandes. Le système cible se met alors à temporiser en attendant la réponse de la machine de l’attaquant, ce qui fait planter le système ou le rend inutilisable lorsque la file d’attente de connexion se remplit.

Il existe quelques parades aux attaques SYN flood :

Cette attaque provoque le chevauchement des champs de longueur et de décalage de fragmentation des paquets séquentiels du protocole Internet (IP) au niveau de l’hôte attaqué ; au cours de ce processus, le système attaqué tente de reconstruire les paquets mais échoue. Le système cible s’embrouille et plante.

En l’absence de correctifs pour se protéger contre cette attaque DoS, désactivez SMBv2 et bloquez les ports 139 et 445.

Cette attaque implique d’usurper une adresse IP et d’utiliser l’ICMP pour saturer de trafic un réseau cible. Cette méthode d’attaque utilise des demandes d’écho ICMP ciblant des adresses IP de diffusion. Ces demandes ICMP proviennent d’une adresse usurpée. Si, par exemple, l’adresse de la victime choisie est 10.0.0.0.10, l’attaquant simule une demande d’écho ICMP de 10.0.0.0.10 à l’adresse de diffusion 10.255.255.255.255. Cette demande est envoyée à toutes les adresses IP de la plage, et toutes les réponses sont renvoyées à 10.0.0.0.10, submergeant ainsi le réseau. Ce processus est répétable et peut être automatisé en vue de générer des encombrements considérables sur le réseau.

Pour protéger vos appareils de ce type d’attaque, désactivez les diffusions dirigées par IP vers les routeurs. Ceci bloquera les demandes d’écho ICMP au niveau des périphériques réseau. Une autre option consiste à configurer les systèmes d’extrémité de manière à les empêcher de répondre aux paquets ICMP provenant des adresses de diffusion.

Ce type d’attaque pingue un système cible avec des paquets IP dont la taille est supérieure au maximum de 65 535 octets. Les paquets IP de cette taille ne sont pas autorisés, le pirate les fragmente donc. Lorsque le système cible réassemble les paquets, il peut subir des débordements de tampon et d’autres plantages.

Les attaques ping de la mort peuvent être bloquées à l’aide d’un pare-feu qui vérifie la taille maximale des paquets IP fragmentés.

Les botnets sont des réseaux constitués de millions de systèmes infectés par des logiciels malveillants et contrôlés par des pirates informatiques afin d’effectuer des attaques DDoS. Ces bots ou systèmes zombies sont utilisés pour effectuer des attaques contre les systèmes cibles, souvent en submergeant leur bande passante et leurs capacités de traitement. Ces attaques DDoS sont difficiles à tracer, car les botnets sont disséminés dans des lieux géographiques différents.

Les botnets peuvent être atténués par :

Une attaque de l’homme du milieu est un pirate qui s’insère dans les communications entre un client et un serveur. Voici quelques types courants d’attaques de l’homme du milieu :

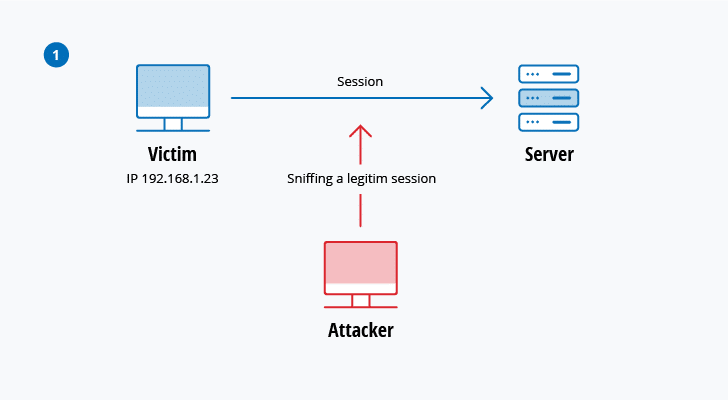

Dans ce type d’attaque MitM, un attaquant détourne une session entre un client de confiance et un serveur réseau. L’ordinateur attaquant substitue son adresse IP au client de confiance pendant que le serveur poursuit la session, croyant qu’il communique avec le client. Par exemple, l’attaque pourrait se dérouler ainsi :

Un pirate peut utiliser l’usurpation d’adresse IP pour convaincre un système qu’il communique avec une entité connue et fiable afin de lui donner accès au système. Le pirate envoie à un hôte cible un paquet contenant l’adresse IP source d’un hôte connu et fiable au lieu de sa propre adresse IP source. Il est possible que l’hôte cible accepte le paquet et agisse en conséquence.

Une attaque par rejeu se produit lorsqu’un attaquant intercepte et enregistre d’anciens messages, puis essaie plus tard de les envoyer, se faisant passer pour l’un des participants. Ce type d’attaque peut facilement être contré avec un horodatage des sessions ou un nonce (nombre ou chaîne aléatoire variant avec le temps).

Il n’existe actuellement pas de technologie unique ni de configuration unique permettant de prévenir toutes les attaques de l’homme du milieu. En général, le chiffrement et les certificats numériques offrent une protection efficace contre les attaques de ce type, assurant à la fois la confidentialité et l’intégrité des communications. Mais une attaque de l’homme du milieu peut être injectée au cœur des communications de telle sorte que le chiffrement ne soit d’aucun secours. Par exemple, l’attaquant « A » intercepte la clé publique de la personne « P » et la remplace par sa propre clé publique. Par la suite, tout utilisateur souhaitant envoyer un message chiffré à P en utilisant la clé publique de P utilise sans le savoir la clé publique de A. A peut donc lire le message destiné à P, puis l’envoyer à P, chiffré avec la vraie clé publique de P, et P ne remarquera jamais que le message a été compromis. De plus, A peut modifier le message avant de le transmettre à P. Ce dernier, utilisant le chiffrement, pense que ses informations sont protégées, mais elles ne le sont pas, en raison de l’attaque de l’homme du milieu.

Dans ces conditions, comment pouvez-vous vous assurer que la clé publique de P appartient à P et non à A ? Des autorités de certification et des fonctions de hachage ont été créées pour résoudre ce problème. Si une personne P2 veut envoyer un message à P, et que P souhaite s’assurer que A ne lira ni ne modifiera le message et que le message provient bien de P2, la méthode suivante doit être utilisée :

L’hameçonnage consiste à envoyer des e-mails qui semblent provenir de sources fiables dans le but d’obtenir des informations personnelles ou d’inciter les utilisateurs à faire quelque chose. Cette technique combine ingénierie sociale et stratagème technique. Elle peut impliquer une pièce jointe à un e-mail, qui charge un logiciel malveillant sur votre ordinateur. Elle peut également utiliser un lien pointant vers un site Web illégitime qui vous incite à télécharger des logiciels malveillants ou à transmettre vos renseignements personnels.

Le harponnage (spear phishing) est un hameçonnage très ciblé. Les attaquants prennent le temps de mener des recherches sur leurs cibles et de créer des messages personnels et pertinents. Pour cette raison, le harponnage peut être très difficile à identifier et encore plus difficile à combattre. L’un des moyens les plus simples pour un pirate de mener une attaque de harponnage est d’usurper une adresse électronique, c’est-à-dire de falsifier la section « De » d’un e-mail, pour vous donner l’impression que le message a été envoyé par une personne que vous connaissez, par exemple votre supérieur ou une entreprise partenaire. Une autre technique que des escrocs utilisent pour ajouter de la crédibilité à leur histoire est le clonage de sites Web : ils imitent des sites Web légitimes pour vous inciter à entrer des informations personnelles identifiables ou des identifiants de connexion.

Pour réduire le risque d’être victime d’un hameçonnage, vous pouvez utiliser les techniques suivantes :

Les attaques par téléchargement furtif sont une méthode courante de propagation des logiciels malveillants. Les pirates recherchent des sites Web non sécurisés et insèrent un script malveillant dans le code HTTP ou PHP de l’une des pages. Ce script peut installer des logiciels malveillants directement sur l’ordinateur d’un visiteur du site, ou rediriger celui-ci vers un site contrôlé par les pirates. Des téléchargements furtifs peuvent survenir lors de la visite d’un site Web ou de l’affichage d’un e-mail ou d’une fenêtre pop-up. À la différence de nombreux autres types d’attaques informatiques, un téléchargement furtif ne nécessite pas qu’un utilisateur déclenche activement l’attaque – nul besoin de cliquer sur un bouton de téléchargement ou d’ouvrir une pièce jointe malveillante pour être infecté. Un téléchargement furtif peut profiter d’une application, d’un système d’exploitation ou d’un navigateur Web contenant des failles de sécurité dues à des mises à jour infructueuses ou à une absence de mise à jour.

Pour vous protéger contre les téléchargements furtifs, actualisez vos navigateurs et systèmes d’exploitation et évitez les sites Web susceptibles de contenir des codes malveillants. Limitez-vous aux sites que vous utilisez habituellement, tout en gardant à l’esprit que même ces sites-là peuvent être piratés. Ne conservez pas un trop grand nombre de programmes et d’applications inutiles sur votre machine. Plus vous avez de plug-ins, plus nombreuses sont les vulnérabilités qui peuvent être exploitées par des téléchargements furtifs.

Les mots de passe étant le mécanisme le plus couramment utilisé pour authentifier les utilisateurs d’un système informatique, l’obtention de mots de passe est une approche d’attaque courante et efficace. Le mot de passe d’une personne peut être obtenu en fouillant le bureau physique de la personne, en surveillant la connexion au réseau pour acquérir des mots de passe non chiffrés, en ayant recours à l’ingénierie sociale, en accédant à une base de données de mots de passe ou simplement en devinant. Cette dernière approche – deviner – peut s’effectuer de manière aléatoire ou systématique :

Pour vous protéger contre les attaques par dictionnaire ou par force brute, vous devez mettre en œuvre une politique de verrouillage des comptes qui verrouillera un compte après quelques tentatives infructueuses de saisie du mot de passe. Ces bonnes pratiques de verrouillage des comptes vous permettront de faire cela correctement.

L’injection SQL est devenue un problème courant qui affecte les sites Web exploitant des bases de données. Elle se produit lorsqu’un malfaiteur exécute une requête SQL sur la base de données via les données entrantes du client au serveur. Des commandes SQL sont insérées dans la saisie du plan de données (par exemple, à la place du nom d’utilisateur ou du mot de passe) afin d’exécuter des commandes SQL prédéfinies. Un exploit d’injection SQL réussi peut lire les données sensibles de la base de données, modifier (insérer, mettre à jour ou supprimer) les données de la base de données, exécuter des opérations d’administration de la base de données (par exemple la fermer), récupérer le contenu d’un fichier spécifique, et, dans certains cas, envoyer des commandes au système d’exploitation.

Par exemple, le formulaire Web d’un site Web peut demander le nom de compte d’un utilisateur, puis l’envoyer à la base de données afin d’extraire les informations de compte associées à l’aide de SQL dynamique, comme ceci :

“SELECT * FROM users WHERE account = ‘“ + userProvidedAccountNumber +”’;”

Même si cela fonctionne pour les utilisateurs qui saisissent correctement leur numéro de compte, cela laisse un passage aux attaquants. Si, par exemple, quelqu’un décidait de fournir un numéro de compte “‘ or ‘1’ = ‘1’”, cela donnerait une chaîne de requête comme celle-ci :

“SELECT * FROM users WHERE account = ‘’ or ‘1’ = ‘1’;”

Puisque ‘1’ = ‘1’ est toujours évalué comme TRUE, la base de données renvoie les données de tous les utilisateurs au lieu d’un seul.

La vulnérabilité à ce type d’attaque informatique est liée au fait que SQL ne fait aucune distinction réelle entre le plan de contrôle et le plan de données. Pour cette raison, les injections SQL fonctionnent surtout si un site Web utilise SQL dynamique. De plus, les injections SQL sont très courantes avec les applications PHP et ASP en raison de la prévalence des anciennes interfaces fonctionnelles. Les applications J2EE et ASP.NET sont moins sensibles aux injections SQL en raison de la nature des interfaces programmatiques disponibles.

Afin de vous protéger contre les attaques par injection SQL, appliquez le modèle d’autorisation « least0privilege » à vos bases de données. Respectez les procédures stockées (assurez-vous que ces procédures n’incluent pas de SQL dynamique) et les instructions préparées (requêtes paramétrées). Le code exécuté sur la base de données doit être suffisamment fort pour prévenir les attaques par injection. Par ailleurs, validez les données saisies au niveau de l’application à l’aide d’une liste blanche.

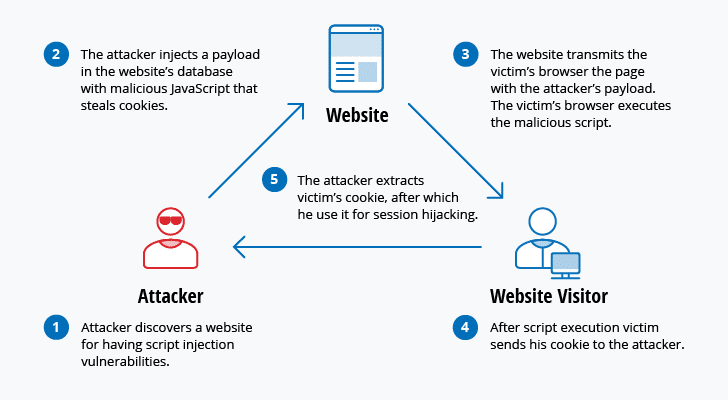

Les attaques XSS utilisent des ressources Web tierces pour exécuter des scripts dans le navigateur Web de la victime ou dans une application pouvant être scriptée. Plus précisément, l’attaquant injecte un JavaScript malveillant dans la base de données d’un site Web. Lorsque la victime demande une page du site Web, le site Web transmet la page à son navigateur avec le script malveillant intégré au corps HTML. Le navigateur de la victime exécute ce script, qui envoie par exemple le cookie de la victime au serveur de l’attaquant, qui l’extrait et l’utilise pour détourner la session. Les conséquences les plus graves se produisent lorsque XSS sert à exploiter des vulnérabilités supplémentaires. Ces vulnérabilités peuvent non seulement permettre à un attaquant de voler des cookies, mais aussi d’enregistrer les frappes de touches et des captures d’écran, de découvrir et de collecter des informations réseau et d’accéder et de contrôler à distance l’ordinateur de la victime.

XSS peut être exploité avec VBScript, ActiveX et Flash, mais c’est JavaScript qui est le plus largement touché, principalement en raison de son omniprésence sur le Web.

Pour se défendre contre les attaques XSS, les développeurs peuvent assainir les données entrées par les utilisateurs dans leurs requêtes HTTP avant de les renvoyer. Assurez-vous que toutes les données sont validées, filtrées ou effacées avant de renvoyer quoi que ce soit à l’utilisateur, par exemple les valeurs des paramètres de requête lors de recherches. Convertissez les caractères spéciaux tels que ?, &, /, <, > et les espaces en leurs équivalents codés HTML ou URL. Offrez aux utilisateurs la possibilité de désactiver les scripts côté client.

Les écoutes clandestines sont le résultat d’une interception du trafic réseau. Elles permettent à un attaquant d’obtenir des mots de passe, des numéros de carte bancaire et d’autres informations confidentielles qu’un utilisateur envoie sur le réseau. Elles peuvent être passives ou actives :

Il est souvent plus important de détecter des écoutes passives que des écoutes actives, car ces dernières exigent de l’attaquant qu’il apprenne à connaître les unités amies en effectuant préalablement des écoutes passives.

Le chiffrement des données est la meilleure contre-mesure contre les écoutes clandestines.

Les attaques des anniversaires sont lancées contre les algorithmes de hachage qui vérifient l’intégrité d’un message, d’un logiciel ou d’une signature numérique. Un message traité par une fonction de hachage produit une synthèse du message de longueur fixe, indépendante de la longueur du message entrant ; cette synthèse caractérise de façon unique le message. L’attaque des anniversaires fait référence à la probabilité de trouver deux messages aléatoires qui génèrent la même synthèse lorsqu’ils sont traités par une fonction de hachage. Si un attaquant calcule la même synthèse pour son message que l’utilisateur, il peut tout à fait remplacer le message de l’utilisateur par le sien, et le destinataire ne sera pas en mesure de détecter le remplacement, même s’il compare les synthèses.

Un logiciel malveillant peut être décrit comme un logiciel indésirable installé dans votre système sans votre consentement. Il peut s’attacher à un code légitime et se propager, se cacher dans des applications utiles ou se reproduire sur Internet. Voici quelques-uns des types de logiciels malveillants les plus courants :

Pour organiser une bonne défense, il faut connaître les attaques. Cet article a passé en revue les 10 cyberattaques les plus courantes, que les pirates utilisent pour perturber et compromettre les systèmes informatiques. Comme vous avez pu le constater, les attaquants disposent d’un vaste éventail d’options, telles que les attaques DDoS, les infections malveillantes, les interceptions par l’homme du milieu et les cassages de mot de passe par force brute, pour tenter d’obtenir un accès non autorisé aux infrastructures critiques et aux données sensibles.

Les mesures pour atténuer ces menaces varient, mais les principes de base de sécurité restent les mêmes : Mettez à jour vos systèmes et vos bases de données antivirus, formez vos employés, configurez votre pare-feu afin qu’il n’affiche que les ports et les hôtes nécessaires, choisissez des mots de passe forts, appliquez le principe du moindre privilège dans votre environnement informatique, faites des sauvegardes régulières et vérifiez continuellement vos systèmes afin de détecter toute activité suspecte.